1 – IDC เล็งเห็นการเปลี่ยนแปลงเป็น “การจัดวางแพลตฟอร์ม” ของการรักษาความปลอดภัยคลาวด์แบบไฮบริด

คาดว่าข้อเสนอการรักษาความปลอดภัยปริมาณงานบนคลาวด์จะพัฒนาจากการถูกแยกผลิตภัณฑ์เป็นส่วนประกอบแบบบูรณาการของการรักษาความปลอดภัยที่กว้างขึ้นและแพลตฟอร์มไอทีในอีกสองปีข้างหน้า เป็นไปตาม “Worldwide Cloud Workload Security Forecast, 2022-2026” ของ IDC

อะไรเป็นแรงผลักดันให้เกิดการเปลี่ยนแปลง “การจัดวางแพลตฟอร์ม” นี้ การค้นหาความเรียบง่ายโดยทีมรักษาความปลอดภัย เนื่องจากการเปลี่ยนแปลงทางดิจิทัลขยายพื้นผิวการโจมตีขององค์กร ทำให้การปกป้องสภาพแวดล้อมไอทีแบบไฮบริดและมัลติคลาวด์มีความซับซ้อนมากขึ้น

“ข้อเสนอที่แยกจากกันและไม่ได้เชื่อมต่อเพื่อสนับสนุนนักพัฒนาแอปพลิเคชัน ผู้ปฏิบัติงานด้านความปลอดภัย หรือการดำเนินงานบนคลาวด์ จะเป็นหนทางสู่โซลูชันที่ครอบคลุมเพื่อจัดการกับความซับซ้อนที่ลูกค้านำมาเอง” อ่านรายงาน

IDC คาดการณ์ว่า “ความเป็นจริงของแพลตฟอร์ม” จะปรากฎขึ้นภายในปี 2567 ในตลาดนี้ ซึ่งกำหนดเป็นผลิตภัณฑ์ที่ปกป้องสภาพแวดล้อมการประมวลผลที่กำหนดโดยซอฟต์แวร์สามแบบ ได้แก่ ซอฟต์แวร์เครื่องเสมือน คอนเทนเนอร์ และซอฟต์แวร์ระบบคลาวด์

ในขณะเดียวกัน องค์กรต่างๆ จะใช้จ่ายเงิน 5.1 พันล้านดอลลาร์ทั่วโลกสำหรับซอฟต์แวร์รักษาความปลอดภัยเวิร์กโหลดบนคลาวด์ในปี 2569 เพิ่มขึ้นจาก 2.2 พันล้านดอลลาร์ในปีที่แล้ว ซึ่งเป็นอัตราการเติบโตต่อปีที่ 18.5% ตามข้อมูลของ IDC

(ที่มา: IDC “Worldwide Cloud Workload Security Forecast, 2022-2026: Complexity Drives the Market Up and to the Right”, Doc # US49522022, สิงหาคม 2022)

ข้อมูลเพิ่มเติมเกี่ยวกับการรักษาความปลอดภัยบนคลาวด์:

- “ คำจำกัดความความปลอดภัยของคลาวด์ (TechTarget)

- “ ภัยคุกคามอันดับต้น ๆ ต่อการระบาดของคลาวด์คอมพิวติ้ง Eleven ” (Cloud Security Alliance)

- “ การรักษาความปลอดภัยบนคลาวด์ในปี 2022: คู่มือธุรกิจเกี่ยวกับเครื่องมือที่จำเป็นและแนวทางปฏิบัติที่ดีที่สุด ” (ZDNet)

- “ CNAPP: มันคืออะไรและเหตุใดจึงสำคัญสำหรับผู้นำด้านความปลอดภัย? ” (อยู่ได้)

- “ Cloud Security for Beginners: ส่วนที่ 1 – การเริ่มต้นในระบบคลาวด์ ” (สถาบัน SANS)

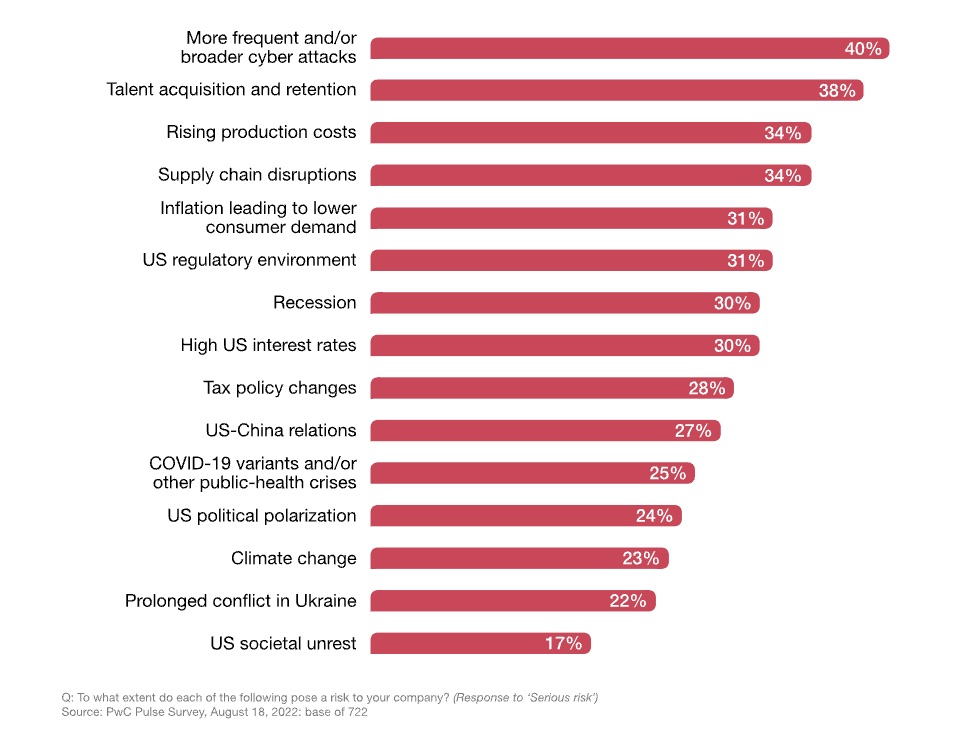

2 – แบบสำรวจ: การโจมตีทางไซเบอร์คือความเสี่ยงทางธุรกิจอันดับ 1

ไม่นานมานี้ CEO และกรรมการบริษัทมองว่าการรักษาความปลอดภัยทางไซเบอร์เป็นหนึ่งในหลาย ๆ ด้านเทคโนโลยีที่มีผลกระทบต่อธุรกิจค่อนข้างอ่อนแอและไม่ชัดเจน ไม่อีกแล้ว.

หลักฐานล่าสุดมาจากการสำรวจ PwCของผู้นำธุรกิจ 722 คนในสหรัฐฯ ซึ่งผู้ตอบแบบสอบถามจัดอันดับความปลอดภัยทางไซเบอร์ว่า รอก่อน เป็นความเสี่ยงทางธุรกิจอันดับต้นๆ สำหรับองค์กรของตน

โดยเฉพาะอย่างยิ่ง 40% ของผู้ตอบแบบสอบถามทั้งหมดระบุว่าเป็นความเสี่ยง “ร้ายแรง” ในขณะที่ 38% ระบุว่าเป็นความเสี่ยง “ปานกลาง”

ในบรรดาผู้นำธุรกิจประเภทต่างๆ สมาชิกคณะกรรมการกังวลเรื่องความปลอดภัยทางไซเบอร์มากที่สุด โดย 51% จัดอันดับให้เป็นความเสี่ยงที่ “ร้ายแรง”

นอกจากนี้ 84% ของผู้ตอบแบบสอบถามกล่าวว่าพวกเขากำลังดำเนินการหรือติดตามด้านนโยบายที่เกี่ยวข้องกับความปลอดภัยทางไซเบอร์อย่างใกล้ชิด ในขณะที่ 79% กำลังแก้ไขหรือปรับปรุงการจัดการความเสี่ยงทางไซเบอร์

คำแนะนำรวมถึง:

- รวมการรักษาความปลอดภัยทางไซเบอร์ไว้ในวาระการประชุมของ C-suite และคณะกรรมการ และมองว่าเป็นปัญหาทางธุรกิจ ไม่ใช่ประเด็นทางเทคโนโลยีเพียงอย่างเดียว

- มีโปรแกรมการตระหนักรู้ด้านความปลอดภัยเพื่อฝึกอบรมพนักงานเกี่ยวกับแนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์

- ตรวจสอบให้แน่ใจว่าการพิจารณาและแผนการรักษาความปลอดภัยทางไซเบอร์เป็นส่วนหนึ่งของการริเริ่มทางธุรกิจทั้งหมด

- ใช้ข้อมูลเพื่อประเมินและวิเคราะห์ความเสี่ยงด้านความปลอดภัยทางไซเบอร์ของคุณเป็นประจำ

ข้อมูลมากกว่านี้:

- “ จัดการความเสี่ยงทางธุรกิจเบื้องหลังความปลอดภัยทางไซเบอร์ ” (Grant Thornton)

- “ ผู้นำยอมรับว่าการรักษาความปลอดภัยทางไซเบอร์เป็นความเสี่ยงทางธุรกิจ แต่พวกเขาปฏิบัติตามความเชื่อนั้นหรือไม่? ” (TechRepublic)

- “ ก.ล.ต. จริงจังเกี่ยวกับความปลอดภัยทางไซเบอร์ เป็น บริษัท ของคุณ? ” (รีวิวธุรกิจฮาร์วาร์ด)

- “ ความปลอดภัยทางไซเบอร์ไม่ใช่ความเสี่ยงด้านไอที แต่เป็นความเสี่ยงทางธุรกิจ ” (CMSWire)

- “ การสร้างกรอบความเสี่ยงด้านเทคโนโลยีและความเสี่ยงทางไซเบอร์ ” (McKinsey & Co.)

3 – ความช่วยเหลือด้านความปลอดภัยทางไซเบอร์สำหรับบริษัทด้านการดูแลสุขภาพ

องค์กรด้านการดูแลสุขภาพที่กำลังมองหาคำแนะนำเกี่ยวกับวิธีการปฏิบัติตามกฎความปลอดภัยในกฎหมายว่าด้วยการพกพาและความรับผิดชอบในการประกันสุขภาพของสหรัฐอเมริกา (HIPAA) ในขณะนี้มีแหล่งข้อมูลใหม่ ในขณะที่อุตสาหกรรมนี้ต้องเผชิญกับการโจมตีที่รุนแรงจากอาชญากรไซเบอร์

สิ่งพิมพ์ฉบับร่างใหม่จากสถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST) เจาะลึกถึงวิธีการปกป้องบันทึกอิเล็กทรอนิกส์ของผู้ป่วยตามกฎความปลอดภัยของ HIPAA

โดยเฉพาะอย่างยิ่ง เอกสารนี้ซึ่งแก้ไขคู่มือ NIST จากปี 2008 จะจับคู่กฎความปลอดภัย HIPAA กับ เฟรมเวิร์ก Security and Privacy Controls for Information Systems and Organizations (NIST SP 800-53) ของ NIST

ผู้อ่านจะพบคำแนะนำ เทมเพลต เครื่องมือ และอื่นๆ ในหัวข้อต่างๆ ได้แก่:

- การประเมินความเสี่ยงและการบริหารความเสี่ยง

- คำแนะนำด้านสุขภาพทางไกล/การแพทย์ทางไกล

- ความปลอดภัยของอุปกรณ์มือถือ

- บริการคลาวด์

- แรนซัมแวร์และฟิชชิ่ง

- การศึกษา การฝึกอบรม และการรับรู้

- อุปกรณ์การแพทย์และการรักษาความปลอดภัย Internet of Things (IoT) ทางการแพทย์

ข้อมูลมากกว่านี้:

- “ NIST ปรับปรุงแนวทางความปลอดภัยทางไซเบอร์สำหรับ HIPAA โดยเฉพาะ ” (FCW)

- “ NIST อัพเดทคำแนะนำสำหรับ Health Care Cybersecurity ” (NIST)

- “ NIST ปรับปรุงคำแนะนำเกี่ยวกับการปฏิบัติตามกฎความปลอดภัยของ HIPAA ” (วารสาร HIPAA)

- “ NIST แก้ไขคำแนะนำด้านการดูแลสุขภาพเพื่อปรับปรุงการปฏิบัติตามกฎความปลอดภัย HIPAA ” (ข่าวไอทีด้านการดูแลสุขภาพ)

- “ ข้อมูลของผู้ป่วยเกือบ 2 ล้านคนถูกโจมตีจาก Ransomware โจมตีบริษัทเก็บหนี้ด้านการดูแลสุขภาพ ” (DarkReading)

4 – Forrester: คำแนะนำด้านงบประมาณสำหรับ CISOs

ฤดูการวางแผนงบประมาณสำหรับหลายองค์กรมาถึงแล้ว ดังนั้น CISO และผู้นำด้านความปลอดภัยและการจัดการความเสี่ยงอื่นๆ ควรมุ่งเน้นที่อะไรในปี 2023 Forrester มีคำแนะนำสำหรับพวกเขาในการจัดสรรงบประมาณความปลอดภัยทางไซเบอร์ให้ดีที่สุด

ตัวอย่างเช่น ขอบเขตความปลอดภัยทางไซเบอร์ที่สำคัญที่ Forrester แนะนำให้จัดลำดับความสำคัญคือ:

- ความปลอดภัยของ API

- การรักษาความปลอดภัยปริมาณงานบนคลาวด์

- การตรวจสอบสิทธิ์แบบหลายปัจจัย

- การวิเคราะห์ความปลอดภัย

- การเข้าถึงเครือข่าย Zero Trust

- แบบฝึกหัดจำลองสถานการณ์วิกฤต

นอกจากนี้ยังแนะนำการประเมินและทดลองกับเทคโนโลยีที่เกิดขึ้นใหม่ เช่น การตรวจจับและการตอบสนองที่ขยายออกไป การจัดการพื้นผิวการโจมตี และเทคโนโลยีการรักษาความเป็นส่วนตัว

สำหรับรายละเอียดเพิ่มเติม โปรดดูที่บล็อก “ คู่มือการวางแผนความปลอดภัยและความเสี่ยงใหม่ช่วยให้ CISO กำหนดลำดับความสำคัญ 2023 ” และรายงานฉบับเต็ม “ คู่มือการวางแผน 2023: ความปลอดภัยและความเสี่ยง ” ซึ่งมีให้สำหรับสมาชิก Forrester และสำหรับการซื้อ

ข้อมูลเพิ่มเติมเกี่ยวกับการจัดทำงบประมาณความปลอดภัยทางไซเบอร์:

- “ ข้อพิจารณาสำคัญ 5 ข้อสำหรับการวางแผนงบประมาณความปลอดภัยทางไซเบอร์ปี 2023 ของคุณ ” (CSO)

- “ การแบ่งงบประมาณความปลอดภัยทางไซเบอร์และแนวทางปฏิบัติที่ดีที่สุด ” (TechTarget)

- “ กระบวนการงบประมาณความปลอดภัยทางไซเบอร์ ” (วิดีโอโดย Steve Murphy)

5 – ข่าวดีและข่าวร้ายเกี่ยวกับการบรรจบกันของ IT/OT

ร่างรายงานเกี่ยวกับประเด็นความปลอดภัยทางไซเบอร์ของการบรรจบกันด้านไอทีและ OTจากคณะกรรมการที่ปรึกษาความมั่นคงด้านโทรคมนาคมแห่งชาติของสหรัฐอเมริกา ( NSTAC ) ออกมาแล้ว ข่าวดีหรือข่าวร้ายก่อน?

ตกลง ข่าวร้าย: มีหลายสิ่งที่ต้องทำเพื่อปกป้องระบบ IT/OT แบบหลอมรวมของสิ่งอำนวยความสะดวกด้านโครงสร้างพื้นฐานที่สำคัญอย่างเหมาะสม ข่าวดี? สหรัฐอเมริกามีเทคโนโลยีและความรู้ในการแก้ไขปัญหา สิ่งที่ขาดหายไปคือความรู้สึกเร่งด่วน

ข้อค้นพบที่สำคัญจากรายงานที่ส่งไปยังทำเนียบขาว:

- ความท้าทายด้านความปลอดภัยทางไซเบอร์ที่ผสานกันของ IT/OT ไม่ใช่เรื่องใหม่ แต่นี่จะเป็นเรื่องใหม่: การจัดลำดับความสำคัญของการจัดสรรทรัพยากรที่จำเป็นเพื่อนำโซลูชันไปใช้

- องค์กรต่างๆ สับสนว่าพวกเขาต้องการการป้องกันความปลอดภัยทางไซเบอร์แบบใด ทำไม

- รัฐบาลไม่ได้ให้คำแนะนำที่ชัดเจน

- พวกเขาขาดทัศนวิสัยในสภาพแวดล้อม OT

- บางคนขาดพนักงานและเงินเพียงพอ โดยเฉพาะอย่างยิ่งคนที่เล็กกว่า

- มีอุปกรณ์ OT รุ่นเก่าที่จำเป็นซึ่งไม่ได้ออกแบบมาให้เชื่อมต่อกับอินเทอร์เน็ต

- ทีมไอทีและ OT มักถูกแยกออก ต้องนำมารวมกันเพื่อรักษาความปลอดภัยสภาพแวดล้อม IT/OT ที่หลอมรวมกันได้ดียิ่งขึ้น

- รัฐบาลและภาคเอกชนไม่ค่อยรวมความสามารถในการรักษาความปลอดภัยทางไซเบอร์ไว้ในข้อกำหนดของผลิตภัณฑ์ OT ที่พวกเขากำลังเลือกซื้อ

- มีการศึกษาและการฝึกอบรมด้านความปลอดภัยทางไซเบอร์ไม่เพียงพอสำหรับเจ้าหน้าที่ของผู้ให้บริการโครงสร้างพื้นฐานที่สำคัญ

แล้วจะทำอะไรได้บ้าง? คำแนะนำรวมถึง:

- สำนักงานความมั่นคงปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐาน (CISA) ควรกำหนดให้หน่วยงานสาขาพลเรือนและหน่วยงานของรัฐบาลสหรัฐฯ รักษาสินค้าคงคลังแบบเรียลไทม์และต่อเนื่องของสินทรัพย์ OT ทั้งหมด

- CISA ควรตรวจสอบให้แน่ใจว่าหน่วยงานต่างๆ ได้รวมข้อกำหนดด้านความปลอดภัยทางไซเบอร์ไว้ในข้อกำหนดการจัดซื้อ OT

- CISA และคณะมนตรีความมั่นคงแห่งชาติควรพัฒนาและดำเนินการกลไก “ที่ทำงานร่วมกันได้ เป็นกลางทางเทคโนโลยี และไม่เชื่อเรื่องพระเจ้าจากผู้ขาย” สำหรับการแบ่งปันข้อมูลที่ละเอียดอ่อน

สำหรับข้อมูลเพิ่มเติม:

- “ คณะกรรมการที่ปรึกษา NSAC ของประธานาธิบดีเสนอการตรวจสอบแบบเรียลไทม์ของเทคโนโลยีการดำเนินงานทั่วทั้งหน่วยงานของรัฐบาลกลาง ” (FedScoop)

- “ โรงงานอัจฉริยะที่ไม่พร้อมสำหรับการโจมตีทางไซเบอร์ ” (CSO)

- “ แนวทางปฏิบัติในการบำรุงรักษาไซเบอร์ OT เชิงรุก ” (เหตุการณ์ S4)

- “ ทำไม ICS/OT Infrastructure ถึงไม่ปลอดภัย ” (International Society of Automation)

- “ เราจะเสริมความปลอดภัยทางไซเบอร์ของโครงสร้างพื้นฐานที่สำคัญได้อย่างไร? ” (อยู่ได้)

6 – ใช้เวลาด่วน

และสุดท้าย สรุปช่องโหว่ แนวโน้ม ข่าวสาร และเหตุการณ์ที่คุณอาจสนใจ

- ช่องโหว่ในMozilla Firefox และ Mozilla Thunderbirdสามารถเปิดประตูให้ผู้โจมตีใช้รหัสโดยอำเภอใจได้

- ข้อผิดพลาดในการกำหนดค่าทั่วไปเป็นสาเหตุของการโจมตีแรนซัมแวร์มากกว่า 80% ตามข้อมูล ของMicrosoft

- อาชญากรไซเบอร์ใช้ประโยชน์จากเครื่องมือร่วมทีมสีแดงอย่าง Brute Ratelสำหรับการโจมตี

- กลุ่มแรนซัมแวร์ BlackByte ได้เพิ่มระบบการชำระเงินแบบฉัตรไปยังไซต์การรั่วไหลของข้อมูล

- การโจมตีของแรนซัมแวร์ทำให้โรงพยาบาลในฝรั่งเศสต้องย้ายผู้ป่วยและยกเลิกการผ่าตัดตามกำหนดเนื่องจากผลกระทบต่อการดำเนินงาน

- ระวัง DDoS เตือน: อาจเป็นการพยายามติดมัลแวร์ RAT ให้คุณ

- Google กล่าวว่าได้บล็อกการโจมตี HTTPS DDoS ที่ใหญ่ที่สุดเป็นประวัติการณ์ เปิดตัวในเดือนมิถุนายนมีรายงานว่า มีคำขอ สูงสุด 46 ล้านคำขอต่อวินาที

- อดีตหัวหน้าฝ่ายรักษาความปลอดภัยของ Twitter กล่าวหาว่าบริษัทประสบปัญหาด้านความปลอดภัยทางไซเบอร์ที่สำคัญ Twitter ปัดทิ้งข้อกล่าวหาโดยระบุว่าไม่สอดคล้องและไม่ถูกต้อง