ลักษณะสำคัญของกลยุทธ์ Zero Trust ของคุณต้องรวมถึง Device Trust เมื่อผู้ใช้เชื่อมต่อกับแอป SaaS จำนวนมากเพื่อประสิทธิภาพการทำงานที่ดีขึ้น สิ่งสำคัญคือต้องแน่ใจว่าอุปกรณ์ของพวกเขาปฏิบัติตามกลยุทธ์ Zero Trust ที่แข็งแกร่ง การมีนโยบายการจัดการข้อมูลประจำตัวที่แข็งแกร่งเป็นการเริ่มต้นที่ดี อย่างไรก็ตาม คุณต้องแน่ใจว่าอุปกรณ์นั้นเชื่อถือได้

หากกลยุทธ์ Device Trust ของคุณรวมถึงการใช้Azure AD Conditional Accessคุณอาจพบว่าการใช้ประโยชน์จากข้อมูลอุปกรณ์เป็นสิ่งที่ท้าทาย ลูกค้าที่ใช้ MaaS360 และใช้ประโยชน์จากการเข้าถึงแบบมีเงื่อนไขของ Azure AD จะพบว่าขณะนี้ฟีเจอร์นี้รวมอยู่ในความสามารถในการจัดการอุปกรณ์ปลายทางแบบครบวงจรของ MaaS360

มีอะไรใหม่?

ขณะนี้ Microsoft ให้ความสามารถที่อนุญาตให้ MaaS360 เขียนข้อมูลการปฏิบัติตามข้อกำหนดของอุปกรณ์ไปยัง Azure AD สำหรับอุปกรณ์ iOS และ Android สิ่งนี้ช่วยอำนวยความสะดวกในการใช้ MaaS360 สำหรับการจัดการอุปกรณ์ควบคู่ไปกับกฎการเข้าถึงแบบมีเงื่อนไขของ Azure AD ซึ่งโดยทั่วไปจะใช้เพื่อจำกัดการเข้าถึงบริการของ Microsoft 365 (เช่น ทีม) สำหรับข้อมูลเพิ่มเติมเกี่ยวกับ Microsoft, Device Compliance Partner API โปรดดู: https://docs.microsoft.com/en-us/mem/intune/protect/device-compliance-partners

ความสามารถใหม่นี้เสนอทางเลือกให้ลูกค้า ก่อนหน้านี้ ตัวเลือกเดียวคือการริปและแทนที่ จากนั้นไปที่ InTune MDM เพื่อใช้ประโยชน์จาก Azure AD Conditional Access for Device Trust

เมื่อใช้ความสามารถใหม่นี้ ผู้ดูแลระบบสามารถใช้ MS Graph API เพื่อผสานรวมกับ Azure AD Conditional Access Device Trust สิ่งนี้ให้ความสามารถในการซิงค์ข้อมูล Device Trust (isEnrolled, isCompliant) กับ Azure AD ลูกค้าสามารถรวมและบังคับใช้อุปกรณ์ที่เปิดใช้งาน MaaS360 เข้ากับกฎการเข้าถึงแบบมีเงื่อนไขของ Azure AD

ตั้งค่า

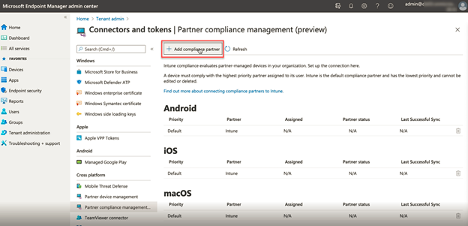

ตั้งค่าได้ง่าย หลังจากที่ IBM Support เปิดใช้งานคุณลักษณะสำหรับคุณแล้ว ให้ไปที่คอนโซล Microsoft Endpoint Manager และเพิ่ม MaaS360 เป็น Compliance Partner (ดู: https://www.ibm.com/support/pages/node/6433499

รูปภาพ – การเพิ่ม MaaS360 เป็นพันธมิตรด้านการปฏิบัติตามข้อกำหนดของอุปกรณ์

จากนั้นลงทะเบียนแอป MaaS360 ในผู้เช่า Azure AD เพื่อให้บริการคำขอลงทะเบียน (ดู:https://www.ibm.com/support/pages/node/6434123 )

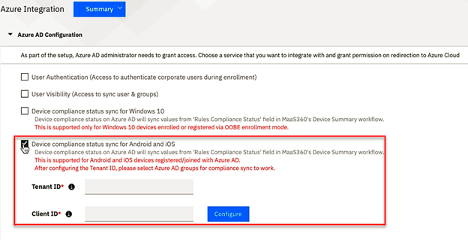

เมื่อเสร็จแล้ว ไปที่พอร์ทัล MaaS360 และอัปเดตการตั้งค่าการกำหนดค่า Azure AD เพื่อเปิดใช้งานการรวมโดยเพิ่ม Azure AD Tenant ID และ App ID (Client ID) ของแอปพลิเคชัน MaaS360 ที่คุณเพิ่งลงทะเบียน จากนั้นเพิ่มกลุ่ม Azure AD ที่คุณต้องการเป็นส่วนหนึ่งของโปรแกรม ผู้ใช้เหล่านี้จะได้รับแจ้งให้ลงทะเบียนอุปกรณ์เมื่อเสร็จสิ้น

เมื่อขั้นตอนเหล่านี้เสร็จสิ้น ข้อมูลอุปกรณ์จากอุปกรณ์ที่ลงทะเบียนจะเริ่มซิงค์กับ Azure AD และคุณจะสามารถดูได้ในคอนโซล Azure AD ในรายการอุปกรณ์

รูปภาพ – การกำหนดค่าการรวม MaaS360 Azure AD

สิ่งที่ผู้ใช้คาดหวังได้

สำหรับข้อมูลอุปกรณ์ที่จะซิงค์กับ Azure AD อุปกรณ์จะต้องลงทะเบียน Azure AD โชคดีที่กระบวนการนี้ได้รับการปรับปรุงและอำนวยความสะดวกโดยแอป MaaS360 บนอุปกรณ์ iOS หรือ Android ผู้ใช้ที่เป็นเป้าหมายจะได้รับแจ้งให้ลงทะเบียนอุปกรณ์ใน Azure AD การดำเนินการนี้จะเรียกใช้แอป MS Authenticator (จำเป็น) เพื่ออำนวยความสะดวกในกระบวนการลงทะเบียน หลังจากคลิกสองครั้งและการรับรองความถูกต้อง อุปกรณ์ของผู้ใช้จะได้รับการลงทะเบียน นี่เป็นข้อกำหนดแบบครั้งเดียว

เมื่อลงทะเบียนอุปกรณ์แล้ว ข้อมูลการปฏิบัติตามข้อกำหนดของอุปกรณ์จะถูกซิงค์ระหว่าง MaaS360 และ Azure AD และหากผู้ใช้อยู่ในกลุ่มที่ได้รับการกำหนดเป้าหมายสำหรับนโยบายการเข้าถึงแบบมีเงื่อนไข อุปกรณ์ของพวกเขาจะได้รับการประเมินพร้อมกับเกณฑ์อื่นๆ ในกฎ

ดังนั้น ผู้ใช้บนอุปกรณ์ที่ลงทะเบียนและเป็นไปตามมาตรฐาน MaaS360 จะได้รับอนุญาตให้เข้าถึงทรัพยากรที่ควบคุมโดยกฎการเข้าถึงแบบมีเงื่อนไขของ Azure AD ที่ต้องใช้อุปกรณ์ที่เข้ากันได้เพื่อเชื่อมต่อ

ข้อกำหนดเบื้องต้นของ ประสบการณ์การลงทะเบียนแอป MaaS360

ในการเข้าร่วม คุณควรมี Azure AD Premium อย่างน้อย (จำเป็นสำหรับการเข้าถึงแบบมีเงื่อนไข) และสิทธิ์การใช้งาน Intune (จำเป็นสำหรับการปฏิบัติตามข้อกำหนดของอุปกรณ์) ผู้ใช้/กลุ่มที่เป็นเป้าหมายต้องมีการอนุญาตให้ใช้สิทธิ์ InTune หากคุณต้องการควบคุมว่าจะให้ผู้ใช้รายใดลงทะเบียน ให้เลือกกลุ่ม Azure AD ที่ต้องการ, MaaS360 Azure AD Visibility ต้องเปิดใช้งานเพื่อดึงข้อมูล Azure AD Group ไม่สามารถรับมาจาก Active Directory (หรือไดเร็กทอรีอื่น) ดู:https://www.ibm.com/docs/en/maas360?topic=maas360-configuring-azure-ad-integration

ยังเป็นความคิดที่ดีที่จะส่งแอป Microsoft Authenticator ไปยังอุปกรณ์ที่อยู่ในขอบเขตทั้งหมดก่อนที่จะขอให้ผู้ใช้ลงทะเบียนอุปกรณ์ของตน Microsoft Authenticator คือแอปที่ MaaS360 ใช้เพื่อลงทะเบียนให้สำเร็จ

ผลลัพธ์

เมื่อทำตามขั้นตอนเหล่านี้กฎความเสี่ยงของผู้ใช้ MaaS360 ( บล็อก ) และการปฏิบัติตามข้อกำหนดของอุปกรณ์ สามารถใช้เพื่อควบคุมว่าผู้ใช้และอุปกรณ์ใดสามารถเข้าถึงแอปและบริการของ Office 365 ได้อย่างชาญฉลาด

รูปภาพ – ตัวอย่างกฎการเข้าถึงแบบมีเงื่อนไขของ Azure AD

รูปภาพ – ภาพรวมสถาปัตยกรรม แสดงอุปกรณ์ที่ลงทะเบียน MaaS360 ใน