คุณใช้ประโยชน์จากสัญญาณความเสี่ยงในการปกป้องข้อมูลภายในแพลตฟอร์มการจัดการการเข้าถึงของคุณอย่างไร

การตรวจสอบ/ยืนยันอย่างต่อเนื่องในช่วงเวลาของคุกกี้

แนวคิดของการรับรองความถูกต้องอย่างต่อเนื่องไม่ใช่เรื่องใหม่ เป็นเวลากว่ายี่สิบห้าปีแล้วที่SiteMinderได้รักษาความปลอดภัยให้กับแหล่งข้อมูลออนไลน์ จากมุมมองของผู้ใช้ พวกเขาตรวจสอบสิทธิ์เพียงครั้งเดียวและเข้าถึงทรัพยากรได้อย่างราบรื่น แต่ในส่วนแบ็คเอนด์ ความสามารถในการจัดการเซสชันของ SiteMinder ได้ตรวจสอบตัวตนของตนอย่างต่อเนื่องก่อนที่จะให้สิทธิ์เข้าถึง และข้อมูลส่วนใหญ่นี้ถูกจัดเก็บไว้ภายในคุกกี้SMSESSIONซึ่งเป็นกลไกที่เป็นกรรมสิทธิ์ซึ่งใช้สำหรับการจัดการเซสชัน ดังนั้นถ้าเราแก้ปัญหานี้เมื่อหลายปีก่อน ทำไมต้องเปลี่ยน?

คำตอบส่วนหนึ่งอยู่ในวิวัฒนาการของสแต็คเทคโนโลยีไอทีพื้นฐาน ซึ่งรวมถึงแอปและข้อมูลที่ทำงานนอกขอบเขตความปลอดภัยที่กำหนดไว้ แต่สุดท้ายแล้ว เรายังคงจัดการกับโทเค็นตามการอ้างสิทธิ์ที่ใช้เพื่อตรวจสอบการเข้าถึงทรัพยากร ที่สำคัญกว่านั้นคือการเพิ่มขึ้นของการโจมตีทางไซเบอร์โดยพิจารณาจากโอกาสที่นำเสนอโดยสถาปัตยกรรมแบบไร้ขอบเขตและความจำเป็นในการย้ายจากการตรวจสอบการเข้าถึง ณ จุดในเวลาที่มีอยู่ไปเป็นกระบวนการต่อเนื่องที่ใช้ประโยชน์จากสัญญาณความเสี่ยงแบบเรียลไทม์จาก แหล่งข้อมูลต่างๆ เพื่อปรับปรุงวิธีที่เรากำหนดว่าจะให้สิทธิ์การเข้าถึงหรือไม่ และเมื่อใดควรเพิกถอนการเข้าถึงนั้น

การเพิ่มขึ้นของเครื่องจักรและการวิเคราะห์พฤติกรรม

การเงินเป็นหนึ่งในภาคส่วนแรกๆ ที่บุกเบิกการใช้ User and Entity Behavior Analytics (UEBA) ภายในกระบวนการตรวจสอบสิทธิ์และการอนุญาตเพื่อใช้กลไกการพิสูจน์ตัวตนที่เข้มงวดยิ่งขึ้นสำหรับธนาคารออนไลน์ Broadcom Payment Security Division ได้ร่วมมือกับผู้ให้บริการบัตรเครดิตชั้นนำในการพัฒนาคุณสมบัติ 3D-Secure แรกเพื่อรักษาความปลอดภัยในการทำธุรกรรมบัตรเครดิตออนไลน์ ซึ่งใช้ประโยชน์จากแบบจำลองความเสี่ยงตามบริบทเพื่อช่วยป้องกันธุรกรรมที่เป็นการฉ้อโกง เทคโนโลยีความเสี่ยงแบบเดียวกันนี้รวมอยู่ในโซลูชัน IAM ของเราด้วย ทำให้สามารถบันทึกข้อมูลการใช้งานและพฤติกรรมในอดีต และเปรียบเทียบข้อมูลนี้กับข้อมูลแบบเรียลไทม์ที่รวบรวมระหว่างการตรวจสอบสิทธิ์ สิ่งนี้ได้รับการพิสูจน์แล้วว่ามีประสิทธิภาพมากในการช่วยให้องค์กรมีความสมดุลเมื่อพวกเขาใช้กลไกการตรวจสอบสิทธิ์ที่แข็งแกร่งขึ้นกับผู้ใช้ (นั่นคือ เมื่อตรวจพบความเสี่ยงที่สูงขึ้น) และถึงแม้ว่าวิธีนี้จะมีประสิทธิภาพมาก แต่ก็เป็นที่ทราบกันดีว่าจำเป็นต้องมีข้อมูลเพิ่มเติมเพื่อปรับปรุงการวิเคราะห์ประเภทนี้ต่อไป ความท้าทายในตอนนี้คือการระบุประเภทของข้อมูลที่จะรวบรวมและจากที่ใด

แนวทางมาตรฐานในการบริหารความเสี่ยง

เทคโนโลยีการจัดการการเข้าถึงก่อนหน้านี้ทั้งหมดใช้การจัดการเซสชันผ่านกลไกที่เป็นกรรมสิทธิ์ การดำเนินการนี้ไม่เพียงแต่ทำให้ระบบมีความปลอดภัยมากขึ้นเท่านั้น แต่ยังเป็นเพราะในหลายกรณี ระบบเหล่านี้มีหน้าที่รับผิดชอบแต่เพียงผู้เดียวในการจัดการการรับรองความถูกต้อง การอนุญาต และการตรวจสอบสำหรับทรัพยากรออนไลน์ที่ได้รับการป้องกัน แต่เมื่อเวลาผ่านไป เมื่อบริการเหล่านี้กระจายไปทั่วเทคโนโลยีหลายประเภทและให้บริการแบบแยกส่วน ความต้องการมาตรฐานที่เป็นทางการในการจัดการการสื่อสารประเภทนี้ก็ปรากฏชัด SAML เป็นมาตรฐานข้อมูลประจำตัวแรก แต่สิ่งนี้ถูกบดบังโดย OpenID Connect (OIDC) และอยู่ในรากฐานของ OpenID ที่การปรับปรุงการทำงานร่วมกันสำหรับการจัดการเซสชันได้เริ่มต้นขึ้นแล้ว

หนึ่งความคิดริเริ่มที่ริเริ่มโดย Google คือ Continuous Access Evaluation Protocol (CAEP) ซึ่งมุ่งเน้นไปที่การแชร์เหตุการณ์ที่เกี่ยวข้องกับการเปลี่ยนแปลงในโปรไฟล์การเข้าถึงเมื่อเวลาผ่านไป เช่น การเชื่อมต่อเครือข่าย พฤติกรรมผู้ใช้ และบริบทความเสี่ยงอื่นๆ ที่เกี่ยวข้อง ข้อมูลนี้สามารถใช้เพื่อสื่อสารการปรับการควบคุมการตรวจสอบสิทธิ์ตลอดอายุของเซสชันตามบริบทสำหรับการเปลี่ยนแปลงของเซสชัน CAEP ได้ถูกรวมเข้ากับความคิดริเริ่มที่คล้ายกันที่เรียกว่า Risk & Incident Sharing and Collaboration (RISC) ภายใต้คณะทำงาน Shared Signals and Events (SSE) ภายใน OpenID Foundation RISC มุ่งเน้นไปที่การแบ่งปันเหตุการณ์ที่สามารถช่วยให้ผู้ให้บริการสามารถป้องกันผู้โจมตีจากการบุกรุกบัญชีที่เชื่อมโยง ตัวอย่างเช่น เมื่อใช้การเข้าสู่ระบบโซเชียลเพื่อรับรองความถูกต้องกับบริการคลาวด์ต่างๆ

ไซแมนเทคในฐานะแผนกหนึ่งของ Broadcom มีเทคโนโลยีความปลอดภัยมากมายเพื่อจัดการกับเสาหลักต่างๆ ของZero Trustแต่การนำส่วนประกอบเหล่านี้มารวมกันเพื่อมอบการป้องกันภัยคุกคามระดับพรีเมียมสำหรับลูกค้าของเราคือที่ที่เรามอบคุณค่าสูงสุด

ความแตกต่างที่สำคัญระหว่างสิ่งที่ SSE กำลังทำกับการจัดการเซสชัน OIDC มาตรฐานคือ SSE นั้นเกี่ยวข้องกับแง่มุมโดยละเอียดของการเปลี่ยนแปลงสถานะเซสชันมากกว่า ในขณะที่ OIDC รองรับการออกจากระบบเพียงครั้งเดียว SSE ยังมองหาชุดข้อมูลที่กว้างขึ้นซึ่งสามารถใช้ประโยชน์ได้ ตั้งแต่กิจกรรมที่น่าสงสัยที่ตรวจพบในโซลูชันปลายทาง ไฟร์วอลล์ หรือพร็อกซี (เช่น เทคโนโลยี CASB) เทคโนโลยีใด ๆ ที่สามารถตรวจจับพฤติกรรมเสี่ยงและแบ่งปันข้อมูลนั้นได้อย่างมีประสิทธิภาพ

แต่มาตรฐานเองไม่ได้ส่งผลให้เกิดการเปลี่ยนแปลงเสมอไป ดังที่ได้กล่าวไว้ก่อนหน้านี้ ตัวเร่งปฏิกิริยาหลักว่าทำไมหัวข้อนี้จึงมีความสำคัญในตอนนี้ คือการโยกย้ายข้อมูลและแอปพลิเคชันไปยังระบบคลาวด์ได้ถึงจุดวิกฤตสำหรับหลายองค์กร และนี่เป็นการเพิ่มลำดับความสำคัญและความต้องการสำหรับการแบ่งปันอย่างต่อเนื่องของสถานะเซสชันโดยละเอียดและบริบทความเสี่ยงของผู้ใช้/อุปกรณ์ เพื่อให้กรอบงาน Zero Trust ปรับตัวได้ กล่าวอีกนัยหนึ่ง องค์กรต่างๆ จำเป็นต้องก้าวไปข้างหน้า โดยเพิ่มการประเมินอย่างต่อเนื่องให้กับโฟลว์การจัดการการเข้าถึง และพัฒนาไปพร้อมกับมาตรฐาน

วิธีที่ไซแมนเทคสามารถยกระดับความพยายามของคุณเพื่อบรรลุการรับรองความถูกต้องอย่างต่อเนื่อง

ไซแมนเทคในฐานะแผนกหนึ่งของ Broadcom มีเทคโนโลยีความปลอดภัยมากมายเพื่อจัดการกับเสาหลักต่างๆ ของZero Trustแต่การนำส่วนประกอบเหล่านี้มารวมกันเพื่อมอบการป้องกันภัยคุกคามระดับพรีเมียมสำหรับลูกค้าของเราคือที่ที่เรามอบคุณค่าสูงสุด ตัวอย่างเช่น ให้เราพิจารณาการสนทนาของเราจนถึงจุดนี้และคำถามที่เราตั้งไว้ตั้งแต่ต้น – วิธีใช้ประโยชน์จากสัญญาณความเสี่ยงในการปกป้องข้อมูลภายในแพลตฟอร์มการจัดการการเข้าถึงของคุณ

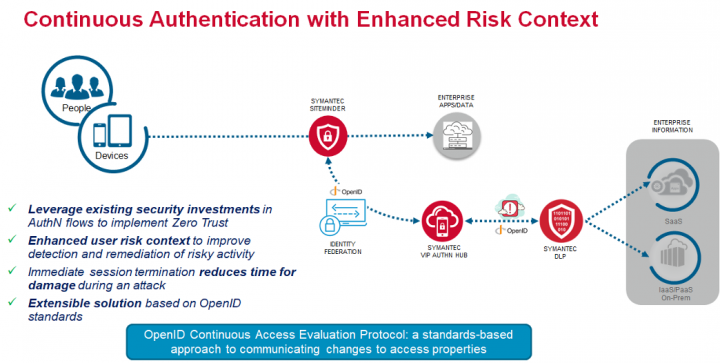

ด้วยความพยายามของคณะทำงาน SSE กลไกในการแบ่งปันสัญญาณความเสี่ยงเหล่านี้ระหว่างระบบที่สนใจได้รับการกำหนดไว้อย่างดีและได้รับการยอมรับอย่างกว้างขวางในอุตสาหกรรม เป้าหมายของเราคือการค้นหาแหล่งข้อมูลความเสี่ยงที่หลากหลายซึ่งสามารถนำเข้ามาเพื่อปรับปรุงการตัดสินใจในการเข้าถึงนอกเหนือจากการเปลี่ยนแปลงลายนิ้วมือ/ตำแหน่งทางภูมิศาสตร์ของอุปกรณ์แบบเดิม ด้วยเหตุนี้ เราใช้แพลตฟอร์มIdentity Fabric ( VIP Authentication Hub ) เพื่อรวมบริบทความเสี่ยงจากSymantec DLPเข้ากับการควบคุมการเข้าถึงที่จัดเตรียมโดยSymantec SiteMinderโดยใช้มาตรฐานที่เกี่ยวข้องจาก OpenID Foundation เพื่อดำเนินการประเมินการเข้าถึงตามความเสี่ยงอย่างต่อเนื่องและการจัดการเซสชันและ เพื่อลดความเสี่ยงที่เกี่ยวข้องกับการโจรกรรมข้อมูลอย่างมาก

แผนภาพด้านล่างแสดงแนวคิดเกี่ยวกับวิธีการทำงาน และเนื่องจากบริการต่างๆ ที่จัดเตรียมโดย VIP Authentication Hub เพื่อเปิดใช้งานการผสานรวมนี้เป็นไปตามมาตรฐาน จึงไม่ยากที่จะขยายโมเดลนี้เพื่อรวมบริบทความเสี่ยงจากโซลูชัน Symantec อื่น ๆ หรือโซลูชันที่สอดคล้องกับมาตรฐานที่คล้ายคลึงกันจากบุคคลที่สาม

ด้วยกลไกจัดการนโยบายภายใน VIP Authentication Hub กระบวนการกำหนดค่านี้จึงค่อนข้างง่าย เมื่อผู้ใช้พยายามเข้าถึงทรัพยากรที่ได้รับการปกป้องจาก SiteMinder พวกเขาจะถูกนำไปยัง VIP สำหรับกระบวนการรับรองความถูกต้องบางส่วนหรือทั้งหมดโดยใช้ Identity Federation VIP รวบรวมสัญญาณความเสี่ยงจากโซลูชัน DLP เพื่อใช้เป็นส่วนหนึ่งของการประเมินความเสี่ยง และจากผลลัพธ์สามารถอนุญาตให้ผู้ใช้แจ้งข้อมูลประจำตัวเพิ่มเติมหรือปฏิเสธคำขอเข้าถึงได้ เมื่อตรวจสอบสิทธิ์แล้ว ผู้ใช้จะได้รับสิทธิ์เข้าถึงทรัพยากรต่างๆ ที่ครอบคลุมโดยโทเค็นเซสชัน ในเบื้องหลัง VIP ยังคงรวบรวมสัญญาณความเสี่ยงจาก DLP และหากจำเป็นให้ยุติเซสชัน ณ จุดนี้ ผู้ใช้ถูกบังคับให้ตรวจสอบสิทธิ์อีกครั้ง และหากระดับความเสี่ยงที่ตรวจพบสูงเพียงพอ จะถูกบล็อกไม่ให้เข้าถึงเพิ่มเติมจนกว่าเหตุการณ์ความเสี่ยงจะได้รับการแก้ไข

คุณสามารถดูการสาธิตที่บันทึกไว้สั้นๆ ได้ที่นี่โดยใช้ส่วนประกอบโซลูชันต่อไปนี้:

- Symantec Siteminder 12.8.05

- Symantec VIP Authentication Hub 1.0

- ไซแมนเทค DLP 15.7

- Symantec CloudSOC 3.132

สรุป

ด้วยขอบเขตการรักษาความปลอดภัยแบบดั้งเดิมไม่ใช่กลยุทธ์ที่ใช้งานได้อีกต่อไป ตอนนี้ Identity อาจเป็นแนวป้องกันเพียงแนวเดียว ดังนั้นจึงดูสมเหตุสมผลที่แง่มุมอื่น ๆ ของแพลตฟอร์มการป้องกันทางไซเบอร์ควรให้บริบทความเสี่ยงของผู้ใช้มากที่สุดเท่าที่จะเป็นไปได้ในการประเมินการเข้าถึง และกระบวนการนี้จำเป็นต้องต่อเนื่องทั้งในการปรับระดับการรับรองความถูกต้องเพื่อการเปลี่ยนแปลงในความเสี่ยงเมื่อเวลาผ่านไป รวมถึงการเพิกถอนเซสชันที่มีความเสี่ยงทันทีเพื่อลดกรอบเวลาที่มีอยู่เพื่อใช้ประโยชน์จากข้อมูลประจำตัวที่ถูกบุกรุก

การประเมินการเข้าถึงอย่างต่อเนื่องด้วย Symantec DLP และ IAM