เนื่องจากแรนซัมแวร์ได้รวมตัวเองเป็นหนึ่งในภัยคุกคามความปลอดภัยทางไซเบอร์ที่ใหญ่ที่สุดสำหรับบริษัทต่างๆ ทั่วโลก จึงมีความสำคัญมากขึ้นเรื่อยๆ ที่องค์กรจะจัดการกับการโจมตีของแรนซัมแวร์เหมือนกับที่พวกเขาทำกับภัยธรรมชาติและจัดทำแผนเตรียมพร้อมที่แข็งแกร่ง

ในปี 2020 Chris Krebs อดีตผู้อำนวยการ Cybersecurity and Infrastructure Security Agency (CISA) เรียกแรนซัมแว ร์ว่าเป็น “ภัยคุกคามทางไซเบอร์ที่มองเห็นได้ชัดเจนที่สุด”ในขณะที่เขาเห็นมันในตอนนั้น เกือบสองปีต่อมา Lindy Cameron หัวหน้าผู้บริหารของ National Cyber Security Center (NCSC) ในสหราชอาณาจักรเรียกแรนซัมแว ร์ว่าเป็น “ภัยคุกคามทางไซเบอร์ที่ใหญ่ที่สุดทั่วโลก”ในปัจจุบัน

ในช่วงสี่ปีที่ผ่านมา CISA, NCSC และหน่วยงานระดับโลกอื่น ๆ รวมถึง FBI และ Australian Cyber Security Center (ACSC) ได้ออกคำเตือนหลายครั้งเกี่ยวกับความเสี่ยงของแรนซัมแวร์ แต่ก็ยังเป็นภัยคุกคามที่สำคัญที่สุดที่องค์กรเผชิญอยู่ในปัจจุบัน

ในการสำรวจล่าสุดของหัวหน้าเจ้าหน้าที่รักษาความปลอดภัยข้อมูลเกือบ 70% คาดว่าจะได้รับผลกระทบจากการโจมตีด้วยแรนซัมแวร์ภายในปีหน้า โดยเกือบหนึ่งในสี่ของบริษัทกล่าวว่าพวกเขาได้รับผลกระทบจากการโจมตีด้วยแรนซัมแวร์มากกว่าหนึ่งครั้ง

แม้จะมีการโจมตีเหล่านี้อย่างแพร่หลาย แต่หลายองค์กรก็ยังไม่พร้อมที่จะตอบสนองต่อเหตุการณ์แร นซัมแว ร์ องค์กรควรเตรียมตัวให้พร้อมสำหรับแรนซัมแวร์เช่นเดียวกับที่ทำในกรณีฉุกเฉินอื่นๆ

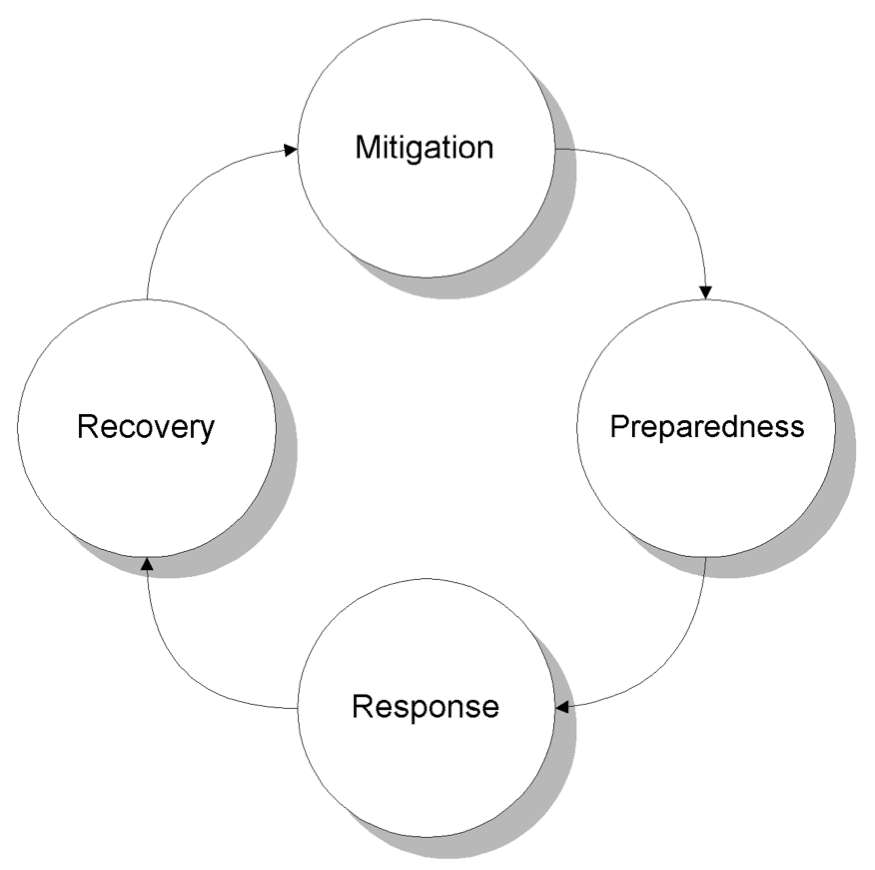

สำนักงานจัดการเหตุฉุกเฉินกลาง (Federal Emergency Management Agency – FEMA) ในสหรัฐอเมริกาได้สรุปสี่ขั้นตอนของการจัดการเหตุฉุกเฉินสำหรับภัยพิบัติและเหตุฉุกเฉินดังนี้: การบรรเทาทุกข์ การเตรียมพร้อม การตอบสนอง และการกู้คืน เฟรมเวิร์กเดียวกันนี้สามารถนำไปใช้กับการโจมตีของแรนซัมแวร์ได้

การบรรเทาทุกข์เป็นขั้นตอนแรกตามธรรมชาติในการป้องกัน

สำหรับองค์กรใดๆ ที่ต้องการป้องกันการโจมตีจากแรนซัมแวร์ ควรเน้นที่การบรรเทาผลกระทบเป็นหลัก คุณน่าจะคุ้นเคยกับขั้นตอนการบรรเทาทุกข์ที่คุณและองค์กรของคุณได้ดำเนินการเพื่อเตรียมพร้อมสำหรับภัยพิบัติประเภทต่างๆ ที่ครอบคลุมโดยคำแนะนำของ FEMA: แผนที่การอพยพรอบๆ สำนักงานในกรณีที่เกิดเพลิงไหม้ การบำรุงรักษาการประกัน การปิดช่องระบายอากาศ

เมื่อพูดถึงแรนซัมแวร์ เราทราบกลยุทธ์และเทคนิคมากมายที่ใช้โดยสมาชิกหลักในระบบนิเวศของแรนซัมแวร์ ตั้งแต่ spearphishing และการกำหนดเป้าหมาย Remote Desktop Protocol (RDP) ไปจนถึงการใช้ประโยชน์จากช่องโหว่ที่ไม่ได้รับการแก้ไขและซีโร่เดย์ การบรรเทาผลกระทบอาศัยการระบุและการรักษาความปลอดภัยเส้นทางการโจมตีที่รู้จักเหล่านี้ ไม่ว่าจะผ่านการใช้โปรแกรมป้องกันไวรัสหรือมัลแวร์และเกตเวย์อีเมล การฝึกอบรมการรับรู้ของผู้ใช้ และโซลูชันการจัดการช่องโหว่ อย่างไรก็ตาม แม้จะมีความรู้มากมาย องค์กรต่างๆ ก็ยังคงตกเป็นเหยื่อของการโจมตีแรนซัมแวร์

องค์กรควรให้ความสำคัญกับความพร้อม

โดยไม่คำนึงถึงเหตุฉุกเฉินที่คุณกำลังเตรียมการ การมีแผนเป็นสิ่งสำคัญ องค์กรส่วนใหญ่มีแผนรับมือเหตุการณ์เช่นภัยธรรมชาติอยู่แล้ว องค์กรที่เติบโตเต็มที่มีแนวโน้มที่จะมีแผนรับมือเหตุการณ์ที่มุ่งเน้นด้านเทคโนโลยีหรือความปลอดภัยทางไซเบอร์ ดัง ที่ FEMA บันทึกไว้ในตัวอย่างเอกสารการจัดการเหตุฉุกเฉินฉบับหนึ่ง ไม่ใช่แค่เกี่ยวกับการเขียนแผน แต่เกี่ยวกับการเจาะลึกแผนและการปรับปรุงแผน

การเตรียมพร้อมเป็นองค์ประกอบที่มักถูกมองข้ามในการจัดการเหตุฉุกเฉินของการโจมตีแรนซัมแวร์ ไม่เพียงแต่มุ่งเน้นที่มาตรการบรรเทาผลกระทบต่างๆ ในรูปแบบของการเตรียมการเท่านั้น แต่ยังจำเป็นสำหรับองค์กรที่ต้องเตรียมพร้อมโดยดำเนินการจำลองการโจมตีเครือข่ายของตนเพื่อทดสอบแผนรับมือเหตุการณ์กับผู้มีส่วนได้ส่วนเสียต่างๆ CISA ได้เผยแพร่CISA Tabletop Exercise Packages (CTEPs)ที่หลากหลาย ซึ่งสามารถเป็นรากฐานสำหรับการเตรียมความพร้อมขององค์กรของคุณ การเดินผ่านการโจมตีด้วยแรนซัมแวร์จำลองช่วยให้องค์กรสามารถระบุช่องว่างในแผนการตอบสนองต่อเหตุการณ์ได้ นอกจากนี้ การเตรียมพร้อมทำให้ผู้มีส่วนได้ส่วนเสียต่างๆ ภายในองค์กรของคุณรู้สึกมั่นใจว่าในกรณีที่มีการโจมตีด้วยแรนซัมแวร์จริง การตอบสนองจะถูกวัดแทนที่จะเป็นความโกลาหล

การตอบสนองและการกู้คืนบางครั้งก็ไม่เป็นระเบียบ

คำตอบคือเมื่อคุณนำแผนการทดสอบไปปฏิบัติจริง และดูว่าการบรรเทาผลกระทบของคุณตรงตามวัตถุประสงค์ที่ตั้งใจไว้หรือไม่ จากข้อมูลของ FEMA “ธุรกิจและหน้าที่อื่นๆ ไม่ทำงานตามปกติ” ในระหว่างขั้นตอนเหล่านี้ โดยมุ่งเน้นที่การทำความเข้าใจและจำกัดขอบเขตผลกระทบของภัยพิบัติ สร้างการรับรู้ของสาธารณชนต่อเหตุการณ์ และเริ่มกระบวนการกลับสู่ “ธุรกิจตามปกติ”

วิธีที่องค์กรตอบสนองต่อการโจมตีของแรนซัมแวร์มีความสำคัญมากขึ้นในช่วงไม่กี่ปีที่ผ่านมา เนื่องจากกลุ่มแรนซัมแวร์ไม่เพียงเข้ารหัสไฟล์ภายในเครือข่ายของบริษัทเท่านั้น แต่ยังทำการกรองและขู่ว่าจะเผยแพร่ไฟล์เหล่านี้บนเว็บไซต์รั่วไหลซึ่งโฮสต์อยู่บนดาร์กเว็บด้วย ชั้นเชิงนี้ทำให้เกิดความรู้สึกเร่งด่วน เนื่องจากกลุ่มแรนซัมแวร์มีเวลาเพียงเล็กน้อยในการเจรจา ดังนั้นในขณะที่องค์กรได้รับมอบหมายให้พยายามกู้คืนจากการโจมตีและกู้คืนการทำงานของเครือข่าย พวกเขายังต้องเผชิญกับแรงกดดันที่เพิ่มขึ้นจากความเสียหายต่อชื่อเสียงจากการรั่วไหลของข้อมูลที่เป็นความลับ

เนื่องจากลักษณะสาธารณะของเว็บไซต์รั่วไหลและการติดตามอย่างกระตือรือร้นโดยนักข่าว การตอบสนองของแรนซัมแวร์มักเกิดขึ้นในสายตาของสาธารณชน ซึ่งหมายความว่าการดำเนินการตอบสนองไม่จำกัดเฉพาะทีมรักษาความปลอดภัยและไอที ทีมงานซึ่งรวมถึงการสนับสนุนลูกค้า กฎหมาย การประชาสัมพันธ์ และนักลงทุนสัมพันธ์อาจจบลงด้วยการตอบกลับ กลุ่มเหล่านั้นควรเป็นส่วนหนึ่งของความพยายามในการเตรียมความพร้อมด้วย

ความท้าทายในการตอบสนองต่อการโจมตีของแรนซัมแวร์คือองค์กรต้องเจรจากับบุคคลหรือกลุ่มที่ไม่รับผิดชอบในการโจมตีพวกเขา ในระบบนิเวศ ของแรนซัมแว ร์ บุคคลที่สาม เช่น บริษัทในเครือของแรนซัมแวร์และโบรกเกอร์การเข้าถึงเบื้องต้นคือบุคคลที่เข้ามาตั้งหลักภายในองค์กรก่อนที่จะขายการเข้าถึงนั้นหรือร่วมมือกับกลุ่มแรนซัมแวร์โดยตรง การมีส่วนร่วมแบบกระจายนี้อาจทำให้การเจรจาและการสอบสวนที่จำเป็นสำหรับการกู้คืนยุ่งยากขึ้น

ชิ้นส่วนที่เคลื่อนไหวได้หลายอย่างเกี่ยวข้องกับกระบวนการตอบสนองและการกู้คืน แต่องค์กรไม่จำเป็นต้องดำเนินการจากตำแหน่งที่มีปฏิกิริยา พวกเขาสามารถเป็นเชิงรุกผ่านการเตรียมพร้อม

จำเป็นต้องมีความคิดริเริ่มในการเตรียมความพร้อมระดับโลก

ในสหรัฐอเมริกา แหล่งข้อมูล ready.gov ของกระทรวงความมั่นคงแห่งมาตุภูมิ มีคู่มือการเตรียมความพร้อมต้นทุนต่ำและฟรี เราเชื่อว่าทรัพยากรที่คล้ายคลึงกันควรถูกสร้างขึ้นสำหรับการเตรียมพร้อมสำหรับแรนซัมแวร์และพร้อมสำหรับองค์กรทั่วโลก เนื่องจากแรนซัมแวร์เป็นภัยคุกคามระดับโลก ตามที่คาเมรอนของ NCSC ได้ชี้ให้เห็น

ขั้นตอนที่คุณสามารถดำเนินการได้ทันทีเพื่อเตรียมพร้อมมากขึ้น

- ตรวจสอบแผนการตอบสนองต่อเหตุการณ์ของคุณ (หรือเริ่มพัฒนาแผน) และยืนยันว่าเพียงพอที่จะจัดการกับการโจมตีของแรนซัมแวร์

- ทำแบบฝึกหัดบนโต๊ะร่วมกับผู้มีส่วนได้ส่วนเสียต่างๆ ภายในองค์กรของคุณอย่างน้อยปีละครั้ง หากไม่บ่อยขึ้น

- ตัดเวคเตอร์การโจมตีที่รู้จักโดยแก้ไขช่องโหว่ที่รู้จัก ใช้ประโยชน์จากช่องโหว่ และจัดการกับการกำหนดค่าที่ไม่ถูกต้องของ Active Directory Tenable Research ได้ผลิตเทมเพลตการสแกนและแดชบอร์ดสำหรับTenable.io , Tenable.scและ Nessus ซึ่งสามารถช่วยระบุช่องโหว่ที่ทราบซึ่งใช้โดยบริษัทในเครือแรนซัมแวร์และ IAB

- สร้างการมองเห็นสำหรับ พื้นผิวการโจมตีเต็มรูปแบบขององค์กรของคุณและวิธีที่ผู้โจมตีอาจพยายามเจาะระบบป้องกันของคุณ